EdgeRouter - 使用 FQDN 配置动态站点到站点的 IPsec VPN

概览

用户将学习如何在使用了动态公网 IP 地址的两个 EdgeRouter 之间配置站点到站点的 VPN。

注意事项和要求

将 EdgeRouter 更新到最新版本的 EdgeOS 固件。您需要了解基本的命令行(CLI)和网络知识。请参阅下面的相关文章以获得更多信息,并查看本文中使用的配置的附件。

目录

网络拓扑

网络拓扑如下所示,EdgeRouters 上使用了以下接口:

ER-R

- eth0 (WAN) - 203.0.113.1 / er-r.ubnt.com

- eth1 (LAN) - 192.168.1.1/24

ER-L

- eth0 (WAN) - 192.0.2.1 / er-l.ubnt.com

- eth1 (LAN) - 172.16.1.1/24

使用 FQDNs 配置基于策略的 VPN

鉴于本文的目的,假设路由和接口配置已经到位并且已经测试了连通性。

访问图形用户界面

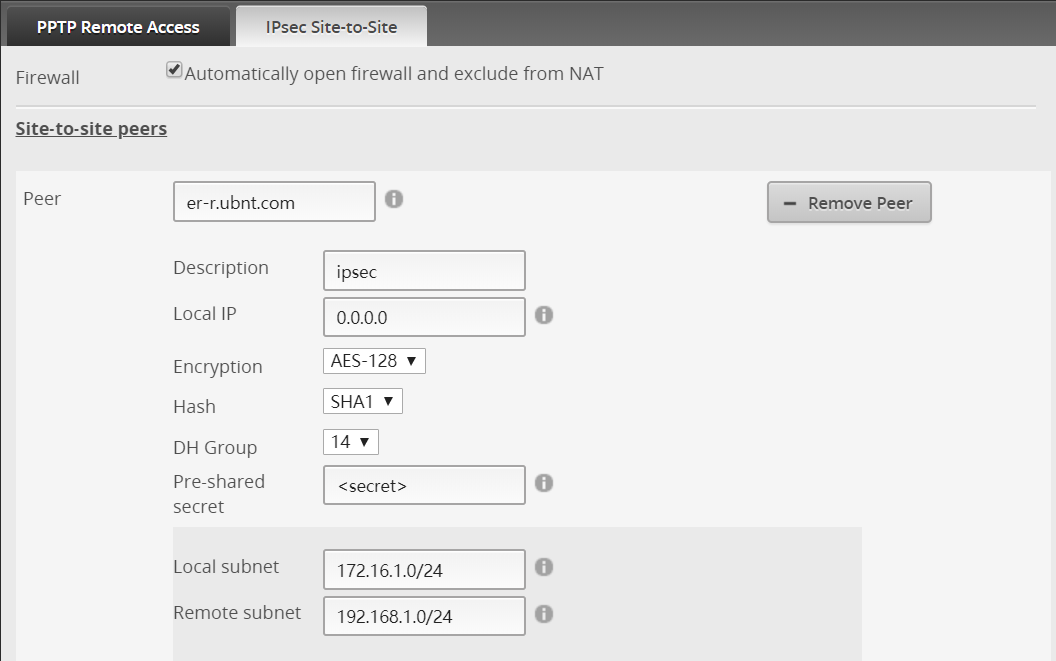

1.在 ER-R 上定义 IPsec peer 和安全关联(SA)(用您的密码替换<secret>)。

VPN > IPsec Site-to-Site > +Add Peer

- 勾选 Show advanced options

- 勾选 Automatically open firewall and exclude from NAT

2.在 ER-L 上定义 IPsec peer 和安全关联(SA)(将<secret>替换为所需密码)。

VPN > IPsec Site-to-Site > +Add Peer

- 勾选 Show advanced options

- 勾选 Automatically open firewall and exclude from NAT

(可选)通过命令行界面(CLI)添加以下附加配置:

访问命令行界面(CLI)。您可以使用 GUI 中的 CLI 按钮或使用 PuTTY 等程序执行此操作。

1.使用 dhcp-interface 命令代替 local-address 0.0.0.0。

delete vpn ipsec site-to-site peer er-l.ubnt.com local-address

set vpn ipsec site-to-site peer er-l.ubnt.com dhcp-interface eth0

2.添加 remote 和 local 身份验证 ID。

set vpn ipsec site-to-site peer er-l.ubnt.com authentication id @er-r.ubnt.com

set vpn ipsec site-to-site peer er-l.ubnt.com authentication remote-id @er-l.ubnt.com

3.将预共享密钥更改为基于证书的身份验证。

generate vpn rsa-key

configure

set vpn rsa-keys local-key file /config/ipsec.d/rsa-keys/localhost.key

set vpn rsa-keys rsa-key-name er-l rsa-key <er-l public key>

delete vpn ipsec site-to-site peer er-l.ubnt.com authentication mode

delete vpn ipsec site-to-site peer er-l.ubnt.com authentication pre-shared-secret

set vpn ipsec site-to-site peer er-l.ubnt.com authentication mode rsa

set vpn ipsec site-to-site peer er-l.ubnt.com authentication rsa-key-name er-l

例如

ubnt@edgerouter:~$ generate vpn rsa-key

Generating 2048 bit rsa-key to /config/ipsec.d/rsa-keys/localhost.key

.......................................+++

...............................................+++

Your new local RSA key has been generated

The public portion of the key is:

eFgHeFgH.....AbCdEf=

#Log in to opposing router

configure

set vpn rsa-keys rsa-key-name <rsa-key-name> rsa-key eFgHeFgH.....AbCdEf=

set vpn ipsec site-to-site peer <remote-hostname> authentication rsa-key-name <rsa-key-name>